好久没有更新博客了,今天总算决定写更新一下了!

我记得csdn明文泄密的时候,影响算是很大的了,当时我在自修教室,带着电脑,随便看新闻,然后用迅雷下了下来。顺便激起了我的好奇心,好好收集了下各种黑客工具(偶然的原因,当时那个64G的优盘掉了)。然而似乎我与黑客文化或者技术无缘。一方面我比较不屑于黑客文化,比较的认为相当的非主流,而且黑客利益链中不可能那么没有风险。其次,我觉得黑客这种需要有人引导才能入门的,虽然如果自己有意向,想找到这样的群或者论坛并不难,网上可以下载到的视频也一大推。但是偶尔打开看看哪些视频,就会发现是一些较为琐碎,而且一般都是过时了的视频。并没有那么大的激情来坚持,而聊QQ似乎从来都不是我的学习方式。偶尔只是会在ACM群里面水一下。

而对于较为偏主流的黑技术,如二进制逆向,似乎我也关注过一段时间,但后期都是不了了之了。而网站的渗透,SQL注入(这些类型的漏洞往往修补的比较快),DDOS攻击等,似乎是一直既没有硬件条件也没有软件条件甚至连精神状态条件都没有。所以一直都是在看到网站被黑之后,看下被人贴出来的技术博客,然后跟着试试。

这几天小米论坛早期数据库被拖了,把数据库下下来一看(定期的例行重装系统必装MySQL,Apache和Nginx,PHP一直保持最高版本号),自己账号也在里面嘛,虽然我基本不怎么用小米账号,但是它还是诱使我上传了大量的照片短信的,虽然我手机照片短信基本都是可以贴到博客的那种。

好了废话不多说了,进入正题

1.下载xiaomi.rar

2.data文件夹下面新建xiaomi文件夹,解压frm,MYD,MYI到小米文件夹

3.wget http://hashcat.net/files/hashcat-0.47.7z

4.wget http://dazzlepod.com/site_media/txt/passwords.txt

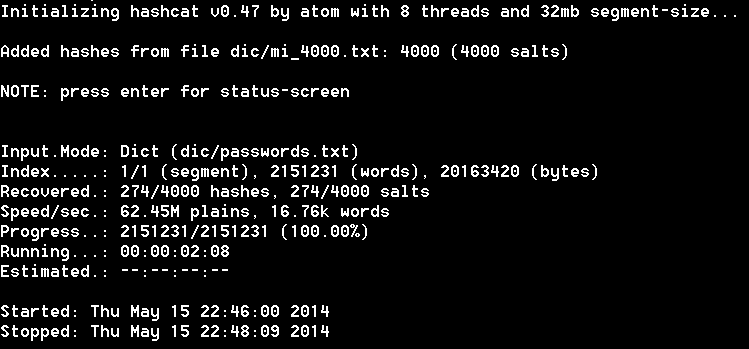

5.select password from xiaomi_com where id>5152242 limit 0,4000 into outfile ‘F:\tools\hashcat-0.47\dic\mi_4000.txt’;

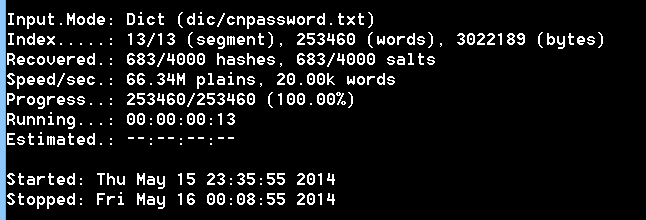

6.hashcat-cliAVX.exe -m 2611 -o dic/out_4000.txt dic/mi_4000.txt dic/cnpassword.txt

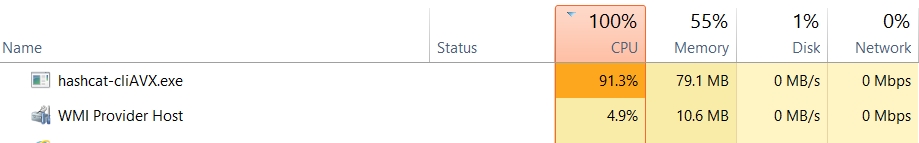

说明下,因为我是Intel CPU所以用AVX,如果是AMD则使用XOP. 当然我只是测试下4000个账号而已,所以我没有使用70+M的cudaHashcat,而是用的这个1.6M的hashcat. 选取的id是随机的,5月16日,22点42分。

而利用cnpassword.txt的效果也没好到那里去,只是大约两倍数量的结果。

截图

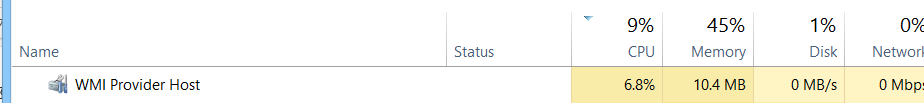

比较诡异的是GPU破解速度非常之慢

我也不觉得我的660M差到哪里去啊,2G-DDR5显存啊。也不知道是我参数不对还是怎么的,不过GPU运行cpu倒是就像什么事都没发生一样的,在15%左右波动。按照hashcat的wiki的一种解释,似乎是md4、md5、NTLM 这种查字典非计算密集型的不会显示出高效性,因为它需要把数据传输到GPU中,速度反而会更慢。如果是高次迭代,比如1000次md5运算或者 WPA/WPA2 (16k 次迭代),那么才能显示出GPU的优势。

嗯,下了个0.12版本的cudahashcat-plus64测试,发现确实如作者在官网所说,只能等价于hashcat使用CPU破解,CPU会上升到60+%左右。不过时间倒是从原来的14分钟,缩短到了4分钟。(1000个hash)